mRemoteNG sacar passwords almacenadas

Cuando se exporta todos los datos desde el propio programa mRemoteNG sea a xml o csv, este lo hace con las claves password cifradas.

Gracias al programa en python de https://github.com/kmahyyg/mremoteng-decrypt se pueden extraer de 1 en 1.

Con este programa pasando como parámetros un fichero a mi no me ha funcionado. Sí que lo hace si se pasa con la opción "-s" "passwordciffrado".

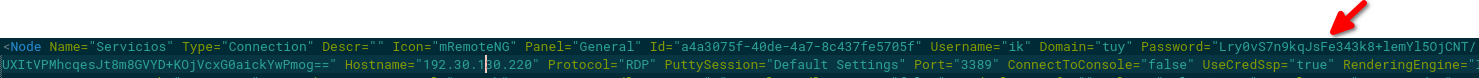

Un ejemplo del xml exportado

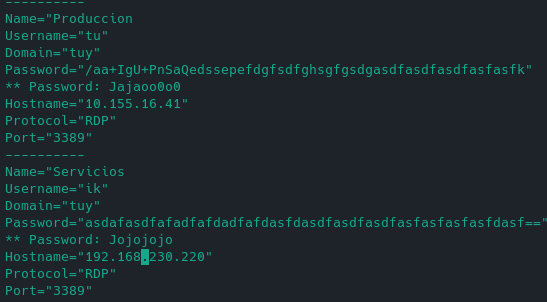

Para no tener que ir utilizando varias veces lanzando el programa mremoteng-decrypt.py -s "xxefseasdf.." hice este script en awk que sacaría en este formato de pantalla el password descifrado por cada nodo que tenga el xml.

La salida sería parecida a esto:

Lo modificaré para que me cree un script/fichero por cada nodo en el xml, que lance el servicio que sea según tipo conexión RDP/VNC/SSH, con el password y username. Así tendría un fichero/script por cada conexión sin tener que tener que importar datos a otro programa tipo Reminna.

```

awk '{

for (i=0;i<=NF;i++) {

if ($i ~ /^Name|^Node\ Name=|^Username=|^Domain=|^Password=|^Hostname=|^Protocol=|^Port=/) {

if ($i ~/^Name/) print "----------"

print $i

if ($i ~ /^Password=/) {

split($i,p,"\"");

pass="";

if (length(p[2]) > 2) {

"python mremoteng_decrypt.py -s "p[2] | getline pass;

print "** "pass;

}

}

}

}

}' xml

```

Tags: awk